install_unhide

install_unhide(){

clear

f_banner

echo -e "\e[34m---------------------------------------------------------------------------------------------------------\e[00m"

echo -e "\e[93m[+]\e[00m Installing UnHide"

echo -e "\e[34m---------------------------------------------------------------------------------------------------------\e[00m"

echo ""

echo "Unhide is a forensic tool to find hidden processes and TCP/UDP ports by rootkits / LKMs or by another hidden technique."

sleep 1

apt-get -y install unhide

echo " Unhide is a tool for Detecting Hidden Processes "

echo " For more info about the Tool use the manpages "

echo " man unhide "

say_done

}

La función install_unhide instala la herramienta forense unhide a nuestro servidor.

Unhide es una herramienta desarrollada por Yago Jesus y Patrick Gouin enfocada a indentificar anomalías inicialmente para sistemas Unix/Linux, pero según vi en la página del proyecto hay una versión para sistemas Windows. Estas anomalías son detectadas por la herramienta indentificando procesos y puertos TCP/UDP ocultos, que son, sin duda síntomas de un RootKit en el sistema.

Unhide para Linux emplea las siguientes técnicas para la detección

unhide (ps)*

- Detecta procesos ocultos y a su vez emplea seis técnicas

- Compara la salida de /proc contra /bin/ps

- Compara la información obtenida de /bin/ps con la info obtenida recorriendo el filesystem de /proc.

- Compara la información obtenida de /bin/ps con la obtenida de syscalls o llamadas del sistema (syscall scanning)

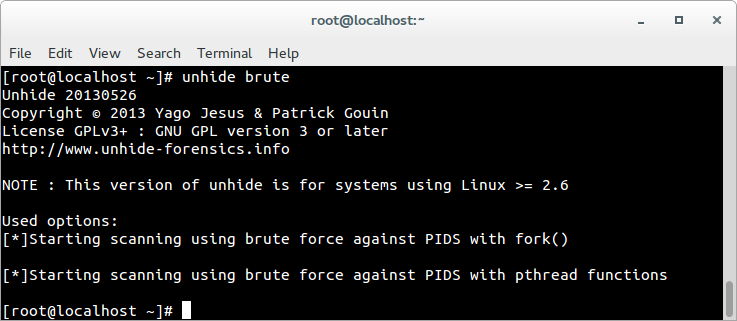

- Búsqueda por fuerza bruta de todos los PIDs del sistema (PIDs bruteforcing)

- Búsqueda al reverso, verifica que todos los hilos visto por ps también sean vistos por el Kernel (/bin/ps vs /proc, procfs, syscall)

- Rápida comparación /proc, recorrido procfs y syscall vs salida /bin/ps

unhide-TCP

- Identifica puertos TCP/UDP en escucha que no se muestran en /bin/nestat haciendo un brute forcing de todos los puertos TCP/UDP disponibles.

Ejemplos de uso:

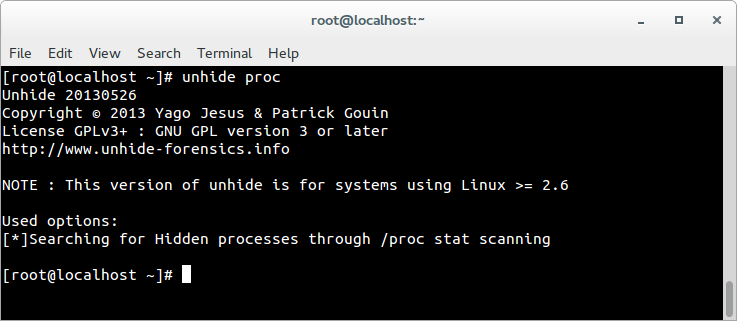

$ unhide proc

$ unhide brute

$ unhide sys